Para acceder al level 10 de Natas necesitamos los siguientes datos de acceso (la contraseña ha sido obtenida en el reto natas9):

Username: natas10

Password: nOpp1igQAkUzaI1GUUjzn1bFVj7xCNzu

URL: http://natas10.natas.labs.overthewire.org

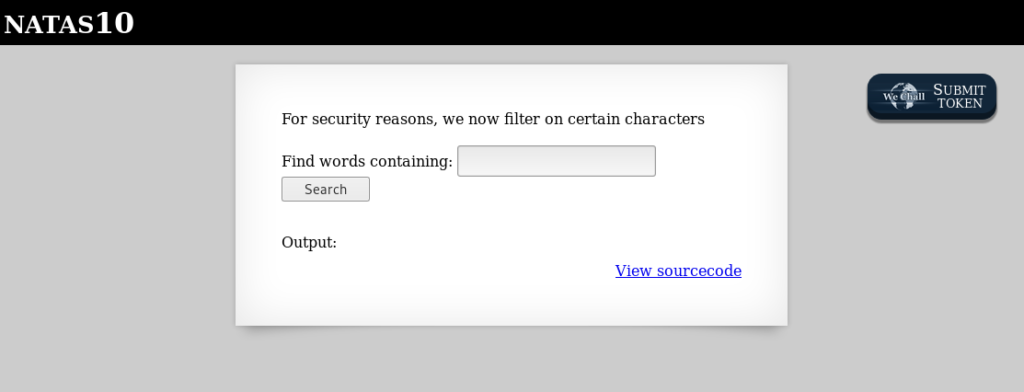

Una vez hayamos accedido a este nivel veremos un mensaje que nos indica Por razones de seguridad, ahora filtramos en ciertos caracteres.

También podemos ver el código fuente del sitio web haciendo clic en el enlace View sourcecode que se encuentra resaltado en color azul.

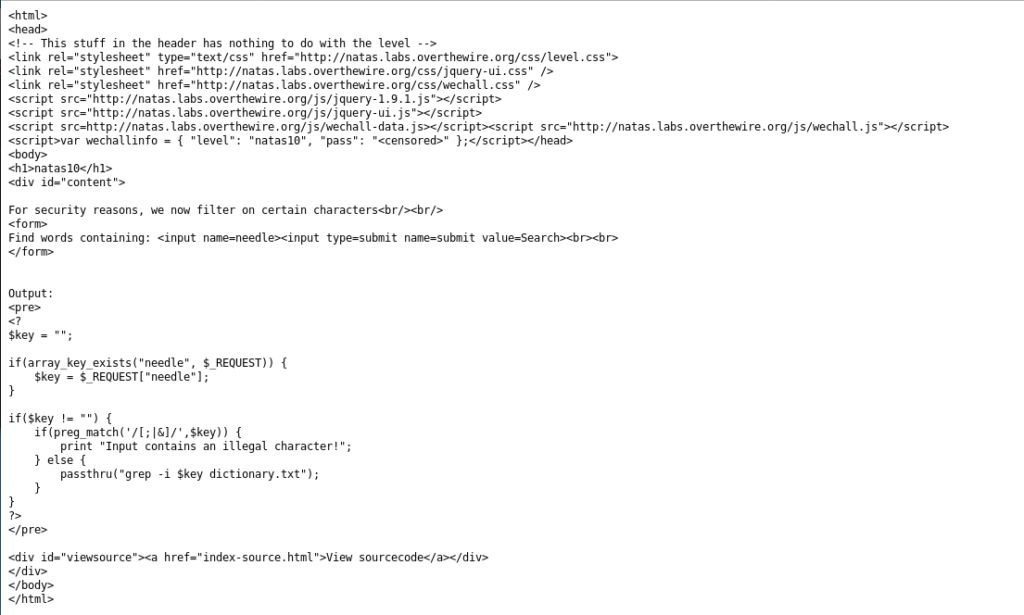

Analizando el código podemos observar que se ha utilizado la función passthru de PHP que permite ejecutar comandos igual que las funciones exec y system, igual que en el reto anterior.

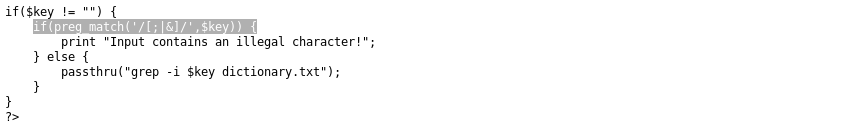

La diferencia es que en este nivel se ha puesto una condición extra que permite filtrar los siguientes caracteres: [ ; | & ]

El comando grep -i permite realizar una búsqueda de las palabras introducidas en el input, ignorando las distinciones entre mayúsculas y minúsculas dentro del fichero dictionary.txt.

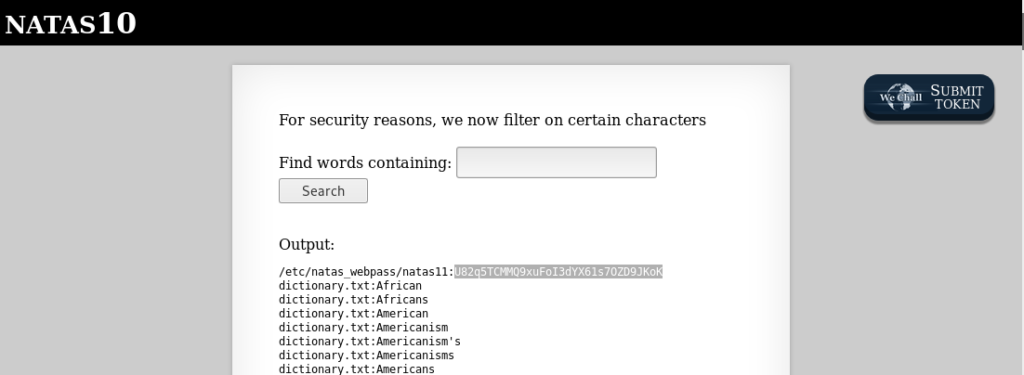

Pero si le pasamos al input la cadena c /etc/natas_webpass/natas11 (por ejemplo), estará buscando el contenido de la letra c en los ficheros dictionary.txt y /etc/natas_webpass/natas11, que es donde se encuentra la contraseña para acceder al siguiente nivel.

La contraseña para acceder a nivel natas 11 es U82q5TCMMQ9xuFoI3dYX61s7OZD9JKoK

Este reto ha sido resuelto por Init0 (initcero) una empresa de hacking ético en Canarias (España)